Em 29 de novembro de 2018, a MITRE publicou os resultados de sua avaliação de várias soluções de detecção e resposta de endpoint (EDR), testando-as contra uma cadeia de técnicas de ataque comumente associadas ao grupo de atividades APT3. O MITRE evitou comparações diretas com fornecedores, mas isso não impediu que os fornecedores participantes reivindicassem a vitória e aproveitassem os resultados em campanhas de marketing agressivas.

Ao passar pelo marketing, a avaliação destacou os recursos distintos e superiores da ATP do Windows Defender em comparação com outros fornecedores participantes:

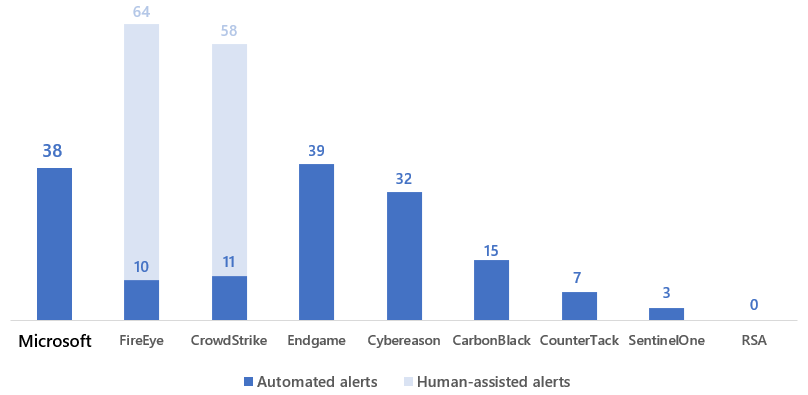

- Poderosos alertas automatizados baseados em machine learning e detecções comportamentais, versus soluções de fornecedores que dependiam fortemente de análise humana;

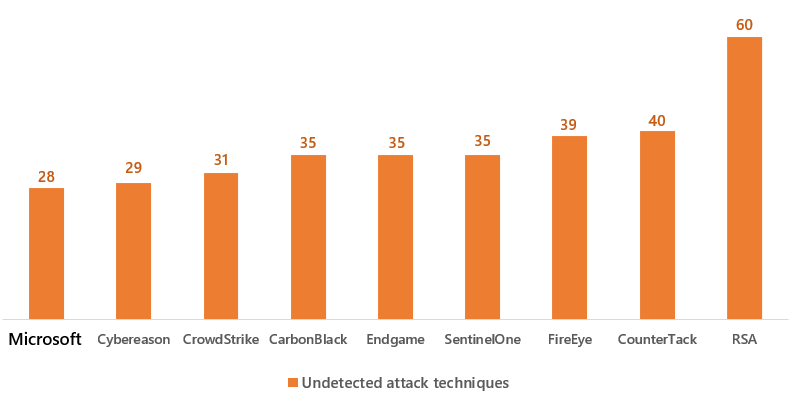

- O menor número de erros entre todos os fornecedores participantes;

- Excelente cobertura das técnicas mais críticas de ataques de alto impacto;

- Integração exclusiva do conjunto Microsoft Threat Protection, permitindo o compartilhamento de sinal e diversas óticas com a Azure ATP e outras soluções de segurança da Microsoft conectadas ao Intelligent Security Graph

A Microsoft está orgulhosa por ter sido um dos primeiros fornecedores a ir com tudo e participar desta primeira avaliação MITRE. Segundo a empresa: “acreditamos firmemente que é um bom primeiro passo para identificar efetivamente as soluções EDR mais relevantes”.

Tipos de detecção e níveis de cobertura

Para executar a avaliação, a MITRE solicitou aos fornecedores de EDR que preparassem os ambientes de teste para que os sensores de detecção entrassem em vigor, assegurando que o bloqueio e outras funcionalidades preventivas estivessem desativadas. Os emuladores adversários da MITRE – chamados de Red Team – realizaram uma série de atividades em dois cenários end-to-end separados para simular um ataque APT3 usando técnicas na MITRE ATT & CK framework.

Enquanto o MITRE usava tipos de detecção detalhados para avaliar os resultados, mapeamos seus tipos de detecção para três níveis simples de cobertura :

Alerta – um alerta foi gerado para um comportamento específico, um comportamento geral ou um indicador de comprometimento (IoC); os dados de telemetria estão disponíveis;

Telemetria – nenhum alerta foi gerado, mas os dados de telemetria da atividade estão disponíveis (correlacionados, enriquecidos, etc.);

Nenhum – nenhum alerta foi gerado e nenhum dado de telemetria da atividade está disponível.

Resultados de avaliação

Fornecemos as seguintes comparações, observando que todos os fornecedores que participaram desta primeira avaliação do MITRE devem ser elogiados por sua disposição de fazer parte de um exercício aberto que beneficie nossos clientes.

Alguns fornecedores optaram por incluir seu serviço de busca assistida por humanos na avaliação. Acreditamos que os alertas ou detecções gerados manualmente devem ser separados dos alertas automáticos nas comparações abaixo. Além disso, incluímos retrospectivamente nosso recém-anunciado serviço gerenciado Microsoft Threat Experts para comparação.

Capacidades de alerta automatizadas

O Windows Defender ATP está entre as soluções com o maior número de alertas automatizados. Com base em machine learning e detecções comportamentais, nossos alertas identificam uma ampla gama de técnicas de ataque. E enquanto o cenário de ameaças evolui, a automação poderosa fornece recursos de detecção que são escalonáveis, confiáveis e adaptáveis.

Em comparação com soluções que dependem muito de detecções manuais e são difíceis de dimensionar, o Windows Defender ATP oferece claramente recursos superiores de detecção e alerta.

Número de erros

O ATP do Windows Defender teve o menor número de falhas (ou seja, atividade do Red Teamnão detectada) entre todas as soluções avaliadas.

Cobertura de técnicas de ataques críticos

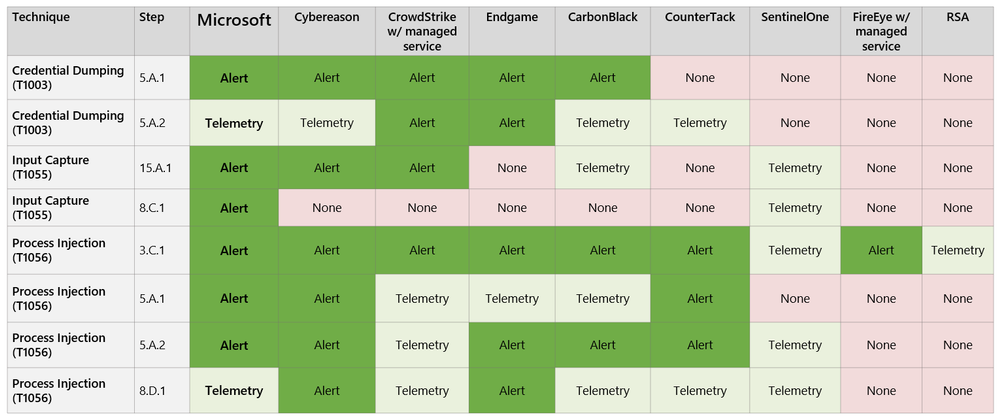

Nesta avaliação MITRE, todas as técnicas de ataque parecem ser iguais em impacto e importância. Os analistas de segurança, no entanto, dão naturalmente mais importância à detecção de Mimikatz na tentativa de roubo de credenciais por um comando whoami para enumeração.

Windows Defender ATP é um dos poucos fornecedores que, com sucesso, detectou o que são amplamente considerados como técnicas de ataques de alto impacto – métodos específicos que possam comprometer futuramente ou causar maior dano – como extração de credenciais (T1003) , injeção processo (T1055) , e captura de entrada (T1056) . A tabela abaixo mostra como o Windows Defender ATP forneceu a melhor cobertura para essas técnicas de alto impacto.

Cobertura das técnicas críticas avaliadas pelo MITRE

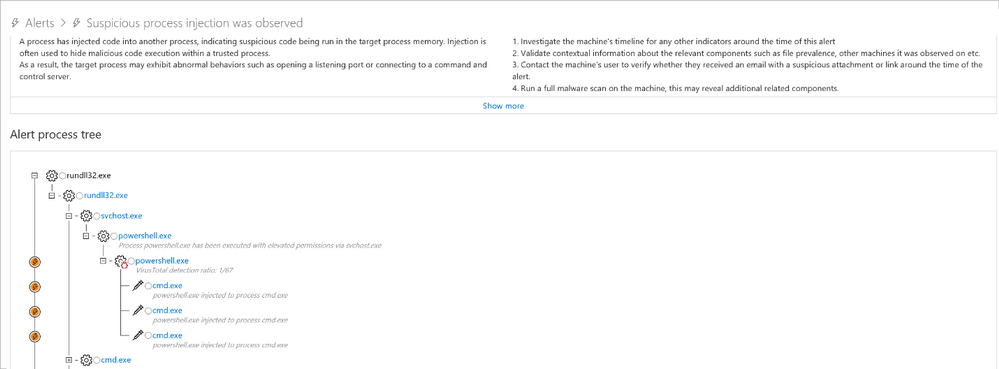

Alerta ATP do Windows Defender para injeção de processo (imagem do MITRE)

Visibilidade estendida com o Microsoft Threat Protection

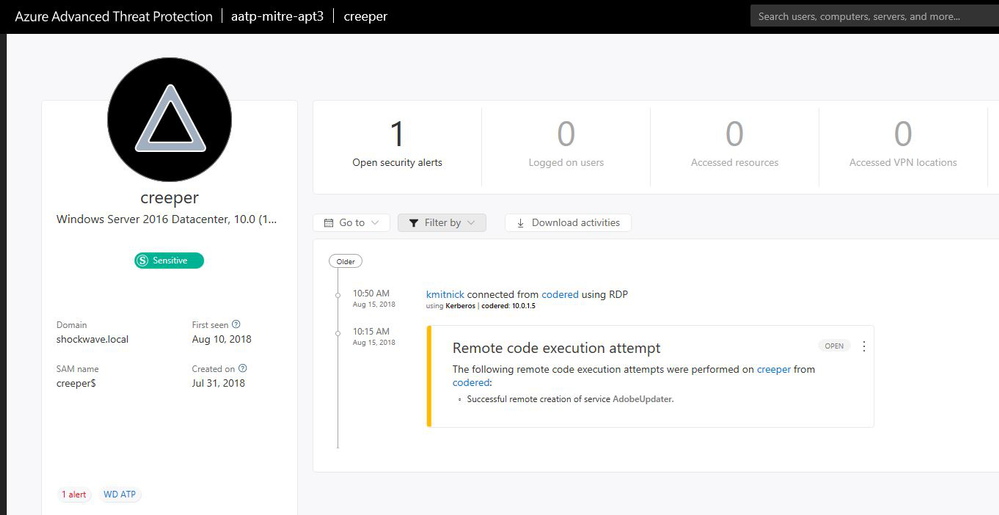

Durante a avaliação, o ATP do Windows Defender e o ATP do Azure foram habilitados como parte da solução Microsoft Threat Protection, criada no Gráfico de Segurança do Microsoft Intelligent. Como resultado, o ATP do Azure gerou detecções adicionais dos sinais do controlador de domínio.

ATP do Azure mostrando atividade de RDP de ataque e criação de um serviço remoto (imagem do MITRE)

Essa vantagem é ainda mais evidentequando os sinais de outras soluções Microsoft Threat Protection, como o Office 365 ATP e o Azure Security Center, estão disponíveis. Essa integração aumenta exponencialmente a capacidade de encontrar atividades maliciosas e impor restrições que impedem a implantação e a extração de dados confidenciais por malwares.

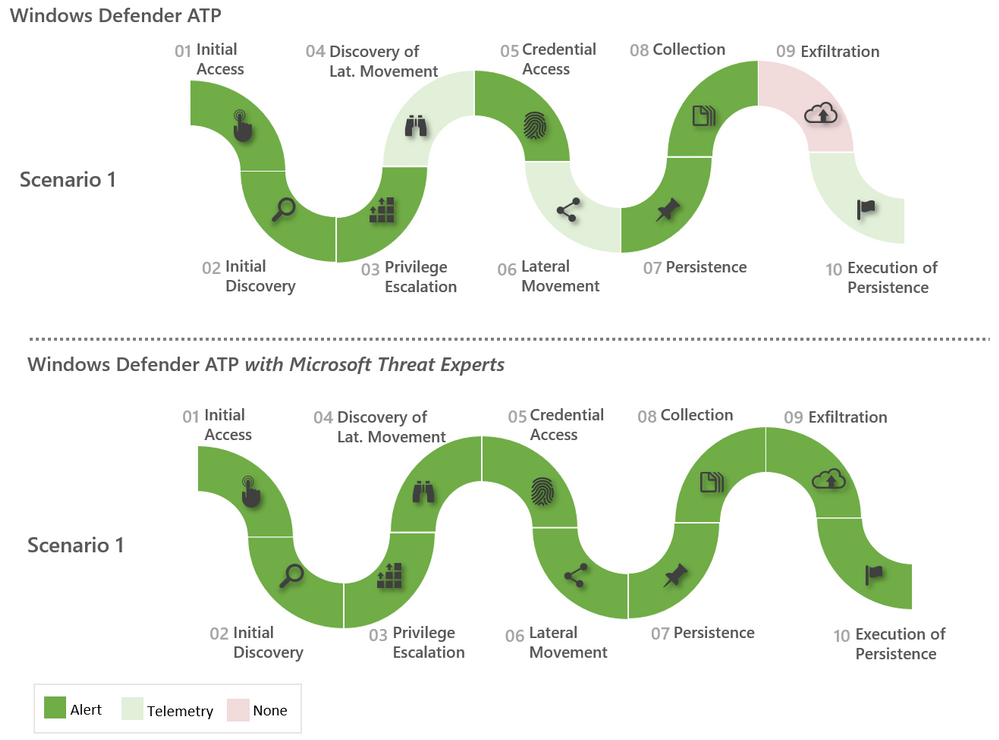

Pista significativa com especialistas em ameaças da Microsoft

O Windows Defender ATP apresentou resultados surpreendentes apenas com seus recursos de detecção automatizada. No entanto, para concluir a comparação, mais um passo foi dado e houve simulação com envolvimento dos Especialistas em Ameaças da Microsoft – o recém-anunciado serviço de busca gerenciada da Microsoft.

Envolveram profissionais de segurança que não tinham conhecimento dos parâmetros de avaliação do MITRE nem das características da rede de avaliação. Eles usaram apenas dados coletados pelo ATP do Windows Defender durante a avaliação do MITRE.

Com o Microsoft Threat Experts, o Windows Defender ATP conseguiu fornecer cobertura completa de toda a cadeia de ataque. Por exemplo, os Especialistas em Ameaças da Microsoft levantaram alertas para a etapa de Exfiltração – uma falha muito comum compartilhada entre as soluções mais competitivas, incluindo as que dependiam de serviços assistidos por humanos.

Cobertura da cadeia de ataque no cenário 1 com e sem especialistas em ameaças da Microsoft

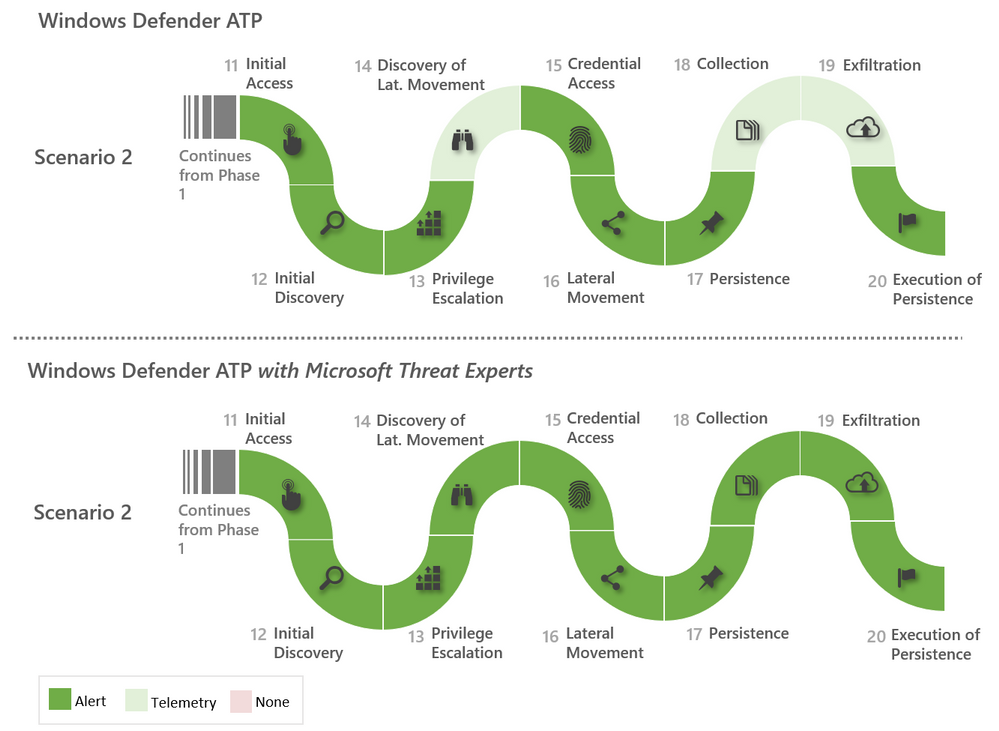

Os especialistas em ameaças da Microsoft forneceram cobertura abrangente da cadeia de ataque em ambos os cenários.

Cobertura da cadeia de ataque no cenário 2 com e sem especialistas em ameaças da Microsoft

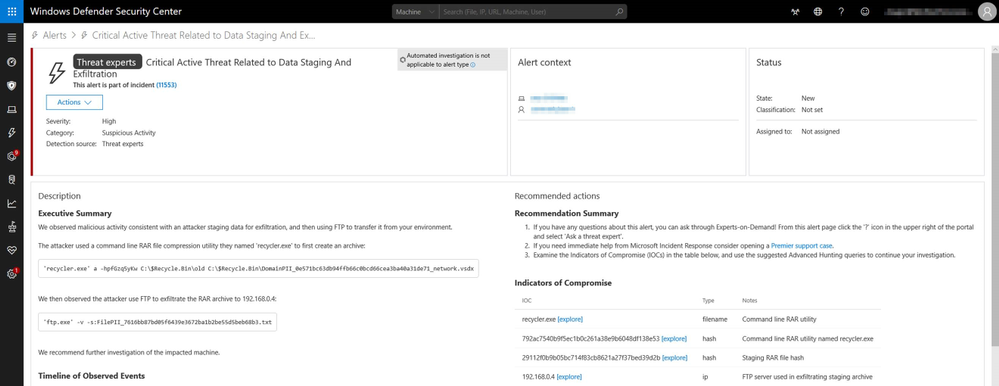

A captura de tela a seguir mostra um alerta para a técnica de Data Staged (T1074) gerada durante os testes com especialistas em ameaças da Microsoft.

Os especialistas em ameaças da Microsoft alertam no ATP do Windows Defender quanto à preparação e exfiltração de dados

Reflexões sobre a metodologia de avaliação do MITRE

Embora os ataques evoluam constantemente e estejam se tornando cada vez mais sofisticados, a Microsoft acredita que o MITRE forneceu uma avaliação abrangente que avaliou objetivamente a eficácia do EDR contra ataques do mundo real. Pontos extras para os seguintes aspectos da avaliação:

Transparência – os detalhes sobre a avaliação, incluindo o protocolo de testes e a cobertura dos testes, foram divulgados publicamente.

Avaliação detalhada de detecção – em vez de fornecer resultados de detecção binários simples, o MITRE forneceu escala granular baseada em métodos de detecção e como as soluções surgiram nas detecções.

Múltiplas técnicas de ataque – a avaliação abrangia uma ampla gama de técnicas documentadas na estrutura MITRE ATT & CK e pôde entrar em ação durante ataques reais e sofisticados, em vez de se concentrar em artefatos específicos, como componentes de malware.

Claro, existem algumas considerações que podem ajudar a orientar avaliações futuras:

Nenhuma avaliação falso positiva e uso de ambientes limpos – o uso de novas máquinas virtuais sem atividade histórica e benigna poderia beneficiar soluções excessivamente agressivas, enquanto outras soluções geram o mínimo de ruído utilizando detecção de anomalias, machine learning e outras tecnologias avançadas de inteligência artificial.

Avaliação de alertas gerados por humanos – duas das soluções participantes incluíam um serviço gerenciado assistido por humanos, que gerava um número significativo de detecções, enquanto todas as outras soluções dependiam de alertas automatizados gerados por produtos. A avaliação, embora excelente para testar as capacidades de alerta automatizado, é inadequada para avaliar a eficácia de um serviço assistido por humanos, frequentemente afetado pela transparência da equipe em vermelho-azul, tamanho da rede e níveis de ruído.

Ênfase em alertas sobre telemetria correlacionada – as conversas com analistas e profissionais de segurança mostram que dados relevantes na forma de telemetria associada podem ser mais eficazes do que numerosos alertas distintos. Dessa forma, o pessoal da SecOps pode se concentrar em alguns alertas sem perder de vista outras atividades de violação.

Sem classificação ou ponderação de técnicas de ataque – pesando as técnicas de ataque, os testadores podem identificar soluções que interrompam as atividades de violação mais críticas e impactantes.

Recursos adicionais do Windows Defender ATP

Ao fornecer recursos de detecção líderes de mercado, conforme evidenciado pelos resultados da avaliação, o Windows Defender ATP possui muitos outros recursos poderosos:

- Capacitamos os clientes SecOps com ferramentas poderosas, permitindo-lhes alavancar sua própria experiência durante a resposta e a busca. Assim como lançamos uma nova experiência baseada em incidentesdentro do portal, estamos aprimorando continuamente os recursos de caça avançados existentes, bem como fornecendo canais de resposta mais diretos que permitem que os SecOps atinjam dispositivos específicos e executem perícia sem sair do centro de operações.

- Estamos expandindo nossos recursos de resposta a ameaçascom análises de ameaças e vários outros novos recursos que fornecem pontos de entrada proativos para identificação de ameaças e exposição.

- Embora a avaliação MITRE não cubra a funcionalidade preventiva, a Microsoft continua a reforçar os componentes preventivos na pilha de segurança do Windows. Estamos continuamente aprimorando a mitigação estratégica de ameaças por meio de tecnologiaspoderosas de proteção contra exploração, bem como novas regras de redução de superfície de ataque.

- Com o novo centro de segurança do Microsoft 365, estamos fornecendo uma integração mais profunda dos recursos de segurança no Azure, Office e Windows, oferecendo ainda mais recursos óticos poderosos e recursos centralizados de gerenciamento e resposta de segurança.

Texto originalmente publicado em inglês pela Equipe do ATP do Windows Defender

(OBSERVAÇÃO: MITRE atualizou seus resultados em 21 de fevereiro de 2019 para incorporar os resultados da avaliação de duas soluções adicionais não avaliadas originalmente e para fazer algumas pequenas alterações nos resultados existentes. Este artigo é baseado na última informação disponível do MITRE no momento da publicação.)